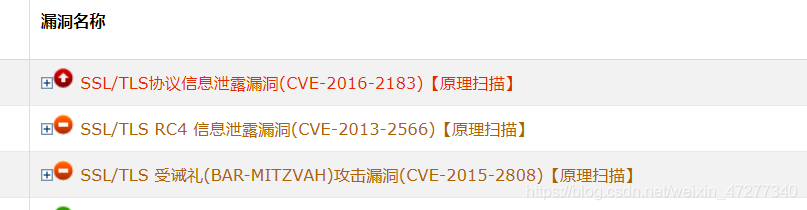

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)

SSL/TLS RC4 信息泄露漏洞(CVE-2013-2566)

SSL/TLS 受诫礼(BAR-MITZVAH)攻击漏洞(CVE-2015-2808)

本人这几个漏洞都指向ssl,服务器为win2012 r2 standard

一、漏洞说明

Windows server 2012R2远程桌面服务SSL加密默认是开启的,且有默认的CA证书。由于SSL/ TLS自身存在漏洞缺陷,当开启远程桌面服务,使用漏洞扫描工具扫描,发现存在SSL/TSL漏洞。远程主机支持的SSL加密算法提供了中等强度的加密算法,目前,使用密钥长度大于等于56bits并且小于112bits的算法都被认为是中等强度的加密算法。以下为漏洞截图:

按照漏扫工具给出的修复建议为:避免使用DES算法

1、OpenSSL Security Advisory [22 Sep 2016]

链接:https://www.openssl.org/news/secadv/20160922.txt

请在下列网页下载最新版本:

https://www.openssl.org/source/

2、对于nginx、apache、lighttpd等服务器禁止使用DES加密算法

主要是修改conf文件

3、Windows系统可以参考如下链接:

https://social.technet.microsoft.com/Forums/en-US/31b3ba6f-d0e6-417a-b6f1-d0103f054f8d/ssl-medium-strength-cipher-suites-supported-sweet32cve20162183?forum=ws2016

二、修复方法

评论(0)